보안 관제 (Security Operations Center, SOC)

개념

- 보안을 모니터링하고 관리하는 부서 또는 기능

- 조직의 정보 시스템과 네트워크 보호, 보안 위협 탐지, 대응 및 조치를 취하여 보안사고를 예방하고 관리

역할

- 모니터링

- 사이버 위협 탐지

- 사고 대응 및 조치

- 로그 분석 및 보고

- 보안 교육과 훈련

구성요소

- 인프라와 도구

- 인력

- 정책 및 절차

유형

- 내부 SOC → 5%

- 외부 SOC → 95%

- 하이브리드 SOC

보안관제 프로세스

SIEM - 통합 솔루션

CTI - 위협정보를 정형화해서 데이터 제공

보안관제 프로세스 사이클

위협탐지 접수 → 초동분석 위협 → 분석 위협 → 대응 보고서

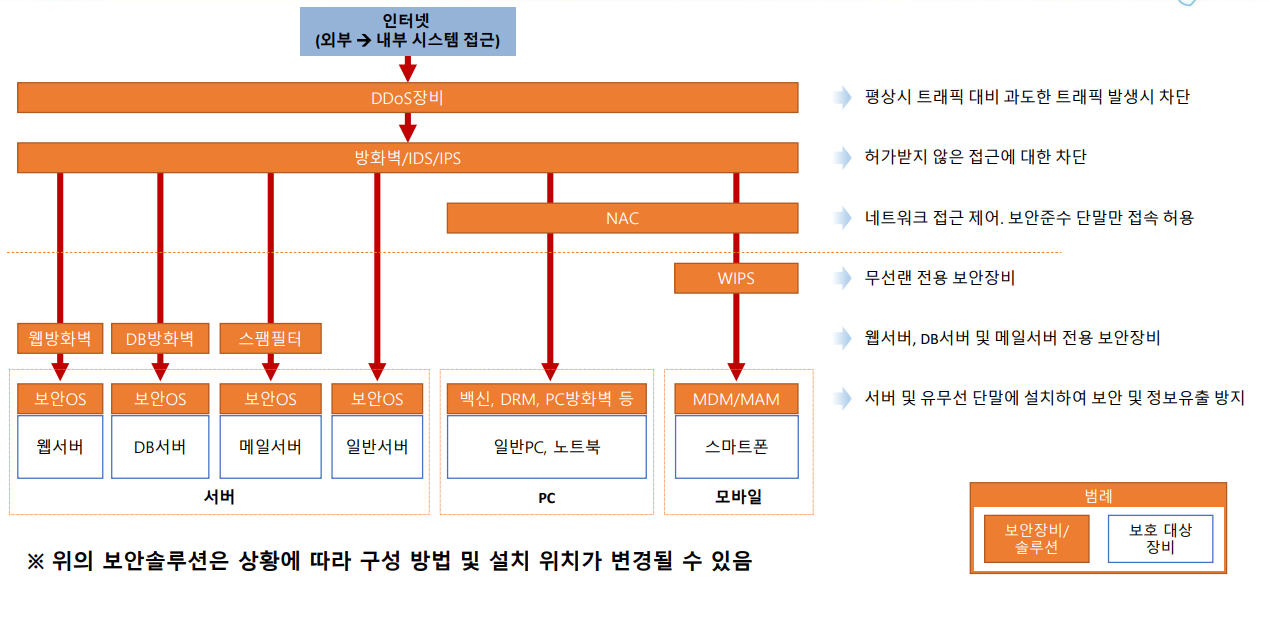

관제장비 구성 개념도

방화벽/IDS/IPS가 DDOS보다 중요도가 있음

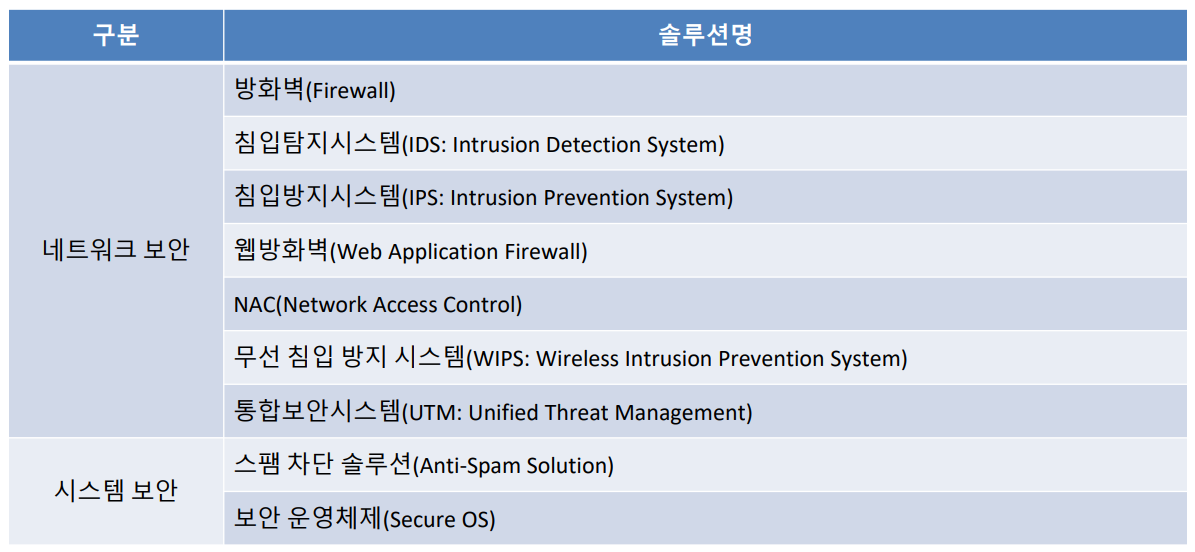

관제장비의 종류 및 범주

네트워크에 DDOS 가 빠짐

시스템에 DB SAFER, WAF가 빠짐

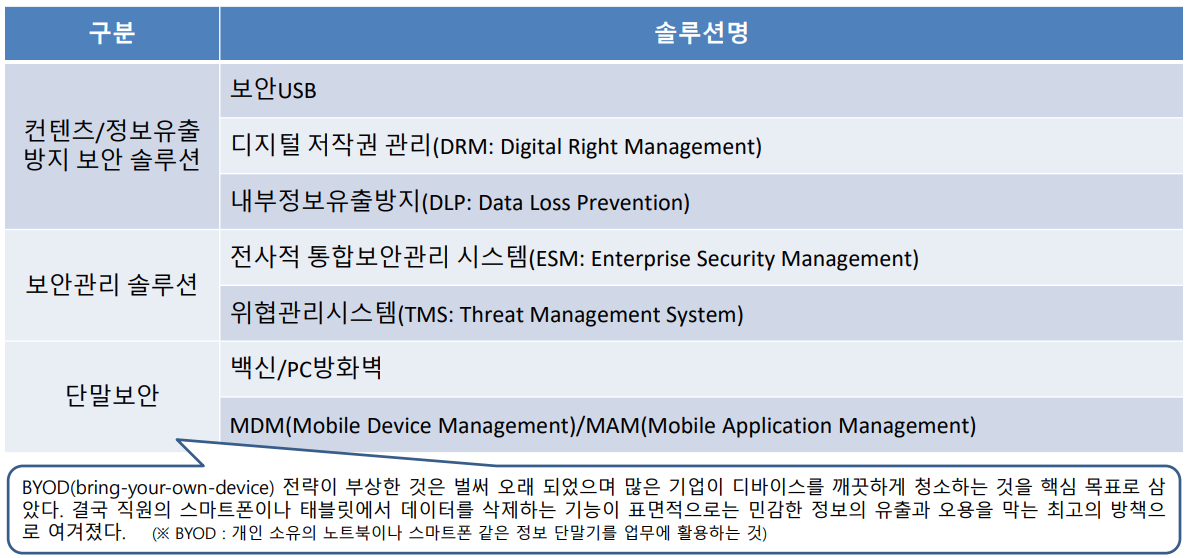

단말보안

EDR - 백신기능(탐지하는 기능), 차단하는 기능을 같이 갖고 있는 솔루션

관제장비 특성

DDoS 장비 - 평상시 트래픽 대비 과도한 트래픽 발생시 차단

(장비가 성능이 굉장히 좋아야 함)

DDoS 장비는 DDoS 공격을 절대 100% 막을 수 없음

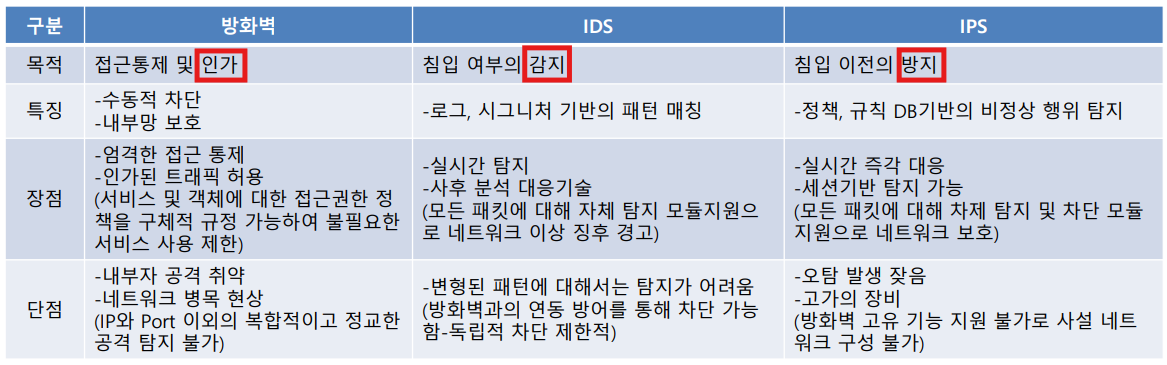

방화벽 - 접근제어 솔루션(문지기)

네트워크 계층과 전송계층의 IP/Port 데이터를 기반으로 동작

클라우드 - ACL, 다르게 보면 AWS 보안그룹 (인바운드, 아웃바운드에 설정할 수 있음)

공격자가 IP/Port 를 얼마든지 변경할 수 있어서 100% 방지를 할 수 없음

방화벽이 있어도 90% 정도는 뚫린다

서버측 방화벽

클라이언트측 방화벽(End User)

네트워크 자체의 방화벽

방화벽의 주요기능

- 접근통제 및 인증

- 로깅 및 감사 (로그는 보통 1년 이상 보관해야 함), 1년에 1회는 무조건 감사를 받아야 함

- 데이터 기밀성(암호화)

- 보안 정책(허용된 사람만 들어오게 하는 정책)

- NAT(IP를 바꿔주는 것), 공인 IP(겹치지 않는), 사설IP(누그든지 쓸 수 있는)

- NAT - 하나의 공인 IP를 사설IP로 쪼개서 다 사용할 수 있게 하고 나갈 때는 공인 IP 하나로

- 대역폭 관리

방화벽 운영 2원칙

우선 차단 정책 (화이트 리스트) → 허용하는 것 이외에는 모두 차단, 가장 일반적으로 사용하는 기본 정책

우선 허용 정책 (블랙 리스트) → 화이트 리스트보다 더 운영하기 힘듬 (잘 사용 안함)

방화벽이 하지 못하는 일

- 방화벽을 통과하지 않는 트래픽은 방어할 수 없음

- 외부 공격을 돕는 내부자 또는 악의적인 내부자는 방어할 수 없음

- 외부 → 방화벽 → DMZ → PC

- DMZ → PC 사이에 악의적인 ....

- 노트북, 스마트폰, 휴대용 저장 장치들이 감염된 상태에세 내부망에 연결되는 경우

- 단말기가 허용이 됨 → 통신이 허용이 됨

- 방화벽을 거치지 않는 무선장비들은 확인할 수 없음

차세대방화벽 (NG Firewall)

- 컨텐츠 제어

IDS, IPS, WAF가 하는 역할이 컨텐츠 제어인데 현재는 방화벽에도 들어가 있음

- 인공지능

관제장비 특성 - IDS(침입탐지시스템)

IDS에서 기능이 업그레이드 된 것이 IPS

- 탐지만 하는 것 IDS

- 탐지 뿐만 아니라 차단까지 하는것 IPS

IDS 기능

- 경보

- 셔닝 (Shunning) → 공격자나 의심스러운 호스트의 발신지 IP주소 및 서비스 포트에 대해 해당 패킷을 차단하도록 지시

- 사용자 프로그램 실행

침입탐지 대상에 따른 분류

1. 네트워크 기반

2. 호스트 기반 (사용 안함, 개념만 알기)

네트워크 라인에 IDS를 설치

실시간으로 패킷을 분석, 트래픽을 분석해서 악성 행위를 탐지&차단할 수 있음

침입탐지 방식에 따른 분류

1. 오용탐지 - 패턴 매칭을 통하여 판단, 새로운 침입 유형의 탐지가 불가능 하므로 지속적인 시그니처 업데이트가 필요

2. 비정상 행위 탐지 - 통계자료를 기반으로 판단, 공격이 아님에도 공격으로 오인할 가능성이 높음 (로그인 여러번 실패시)

IDS는 방화벽 뒤에 설치되는게 일반적 (3번)

때에 따라서 4번, 5번에 설치되기도 함(예산이 많으면 3,4,5에 다 하는것이 좋음)

4번은 불순한 의도를 가진 내부자에 의해 데이터를 지킬 때

현재는 공기업이나 공공기관에 탈북자(간첩)들이 위장취업을 많이함

5번 내부 공격자에 의해 중국에서 자본을 사용해 데이터를 다 빼감

설치 우선순위

방화벽 뒤 → DMZ → 내부 네트워크

IDS기반

In-line Mode!

관제장비 특성

VPN - 보안 목적으로 나만 접속할 수 있게 통로를 만든것

웹 방화벽 - MOD Security 사용

방화벽 - wazuh 라는 무료 솔루션이 있음

웹 방화벽의 주요기능

- Request 메세지 차단

- Response 메세지 차단

- HTTP 속성값 탐지

Health Check (잘 안씀)- Bypass

DLP - 민감해서 감사부서에서 전담마크함 대부분

DRM - 암호화하는 솔루션

NAC - 네트워크를 제어하는 솔루션

접근 제어/인증

PC 및 네트워크 장치 통제(무결성 체크)

해킹, 웜, 유해 트래픽 탐지 및 차단

NAC는 EDR에서 나옴

보안 os (예전에 있었던 개념) - 몰라도 됨, 역사는 알고 있어야 함

스팸필터 솔루션

외부 에서 내부로 오는 이메일에서 악성 링크 등등을 걸러줌

메일 서버 앞단에 설치 하거나 메일 서버에

메일 서버는 무조건 메일 서버를 거쳤다가 나한테 옴

도입할 필요 없음 (스팸메일 차단하기엔 좋음, 그 외의 악성행위를 하는 메일에 대해서는 효과 zero)

공격자들이 선호하는 방식 - 첨부파일, 첨부파일에 비밀번호가 걸려있으면 절대 막을수가 없다...?

피싱 대응 훈련을 하게됨

백신 - end user 보안 솔루션

MDM, MAM

SOAR

SIEM

Splunk - 모든 로그들을 다 긁어올 수 있음